はじめに

インターネット黎明期からウィルスやプログラムのセキュリティホールをついた攻撃はありましたが、

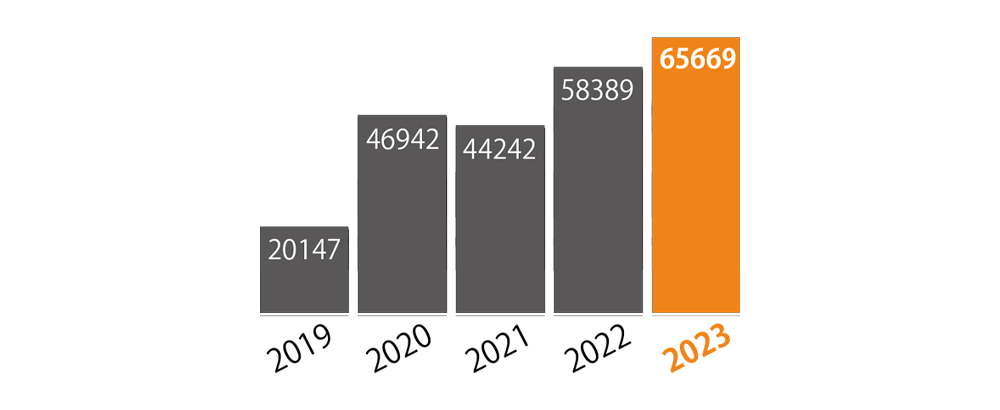

年々セキュリティインシデントは増えており、

もはやいつ自社が被害を受けてもおかしくない時代に入ってきています。

2019年から2023年までのJPCERT/CC(※1)へのセキュリティインシデントの報告件数は

2023年では65,669件/年、1日当たり約180件ものセキュリティインシデントが発生しています。

報告が上がってきていないものも含めると数十倍にはなるだろうとも言われています。

では、このような被害に遭うリスクを抑えるにはどうすればよいのでしょう?

まず自社にどのような脆弱性があるのかを知る必要があります。

次にその脆弱性への対策を実施することで、被害に遭うリスクを最小限にすることができます。

続いて攻撃手法や損害について見ていきたいと思います。

※1 一般社団法人JPCERTコーディネーションセンターの略で、日本国内におけるインシデント報告の受付対応などの活動を行っています。

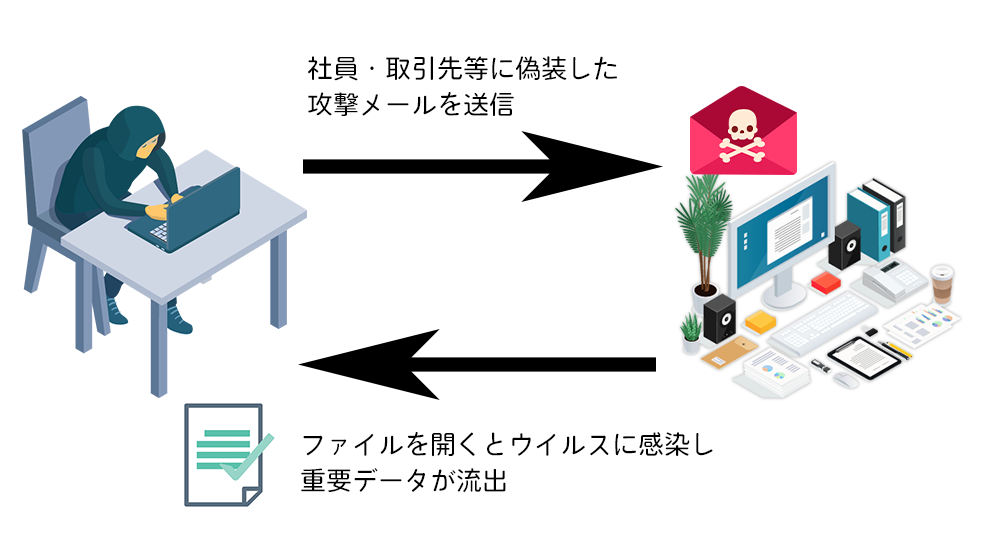

標的型攻撃メールの脅威

標的型攻撃メールは、ターゲットに対して、一見スパムとは見分けにくい内容のメールを送り、メール内のリンクや添付ファイルを開かせることで、フィッシングやランサムウェアなどのウィルスに感染させ、情報を盗み出すことを目的としています。

通常のメールとあまり変わらないので、スパムフィルタやウィルス対策ソフトでは、検知できないこともあるのです。

JNSA(※2)によると、一度、セキュリティインシデントが発生してしまうと、

下記のような6つの損害が生じる可能性があります。

- 事故対応損害 – インシデント対応などで、直接負担した費用による損害

- 賠償損害 – 情報漏洩などで、第三者に支払う賠償による損害

- 利益損害 – サービスの停止などで、損失した利益による損害

- 金銭損害 – カードの不正利用などで損失した費用による損害

- 行政損害 – 個人情報保護法などの法律違反による罰金や課徴金の損害

- 無形損害 – 風評被害や株価下落などで損失した費用換算が困難な損害

※2 特定非営利活動法人日本ネットワークセキュリティ協会の略で、情報セキュリティに関する情報提供などの活動を行っています。

下記は、想定の被害額です。

従業員数:50名

年間売上:10億円

工場内PCのランサムウェア感染で生産ラインを1日停止。

想定被害額計:1,040万円

事故対応損害:1,000万円

利益損害:40万円

従業員数:10名

年間売上:3億円

標的型攻撃メールによるコンピューターウイルス感染で1万名分の会員情報が漏えい。

想定被害額計:3,570万円

事故対応損害:2,170万円

賠償損害:1,000万円

利益損害:400万円

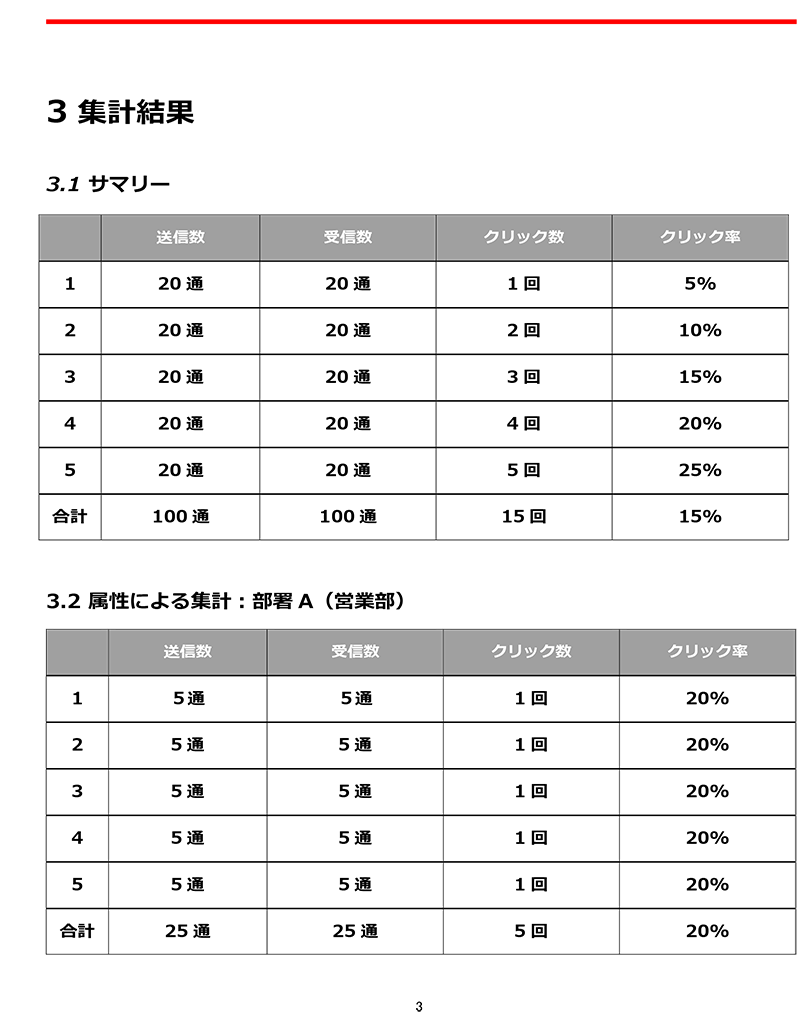

標的型攻撃メールへの対策

弊社のサービス「Attack Training」は実際の攻撃に似せたトレーニング用のメールを全社員に送付し、

現在の社内のセキュリティリテラシーの測定を目的としています。

標的型のメールが増えている現在、人間の目による判別が必要な時代になっています。

将来的にはAIのオートフィルタリングも可能かもしれませんが、

現状はセキュリティに対する社員ひとりひとりの意識と知識が重要になっています。

まずは御社の現状把握をしましょう。

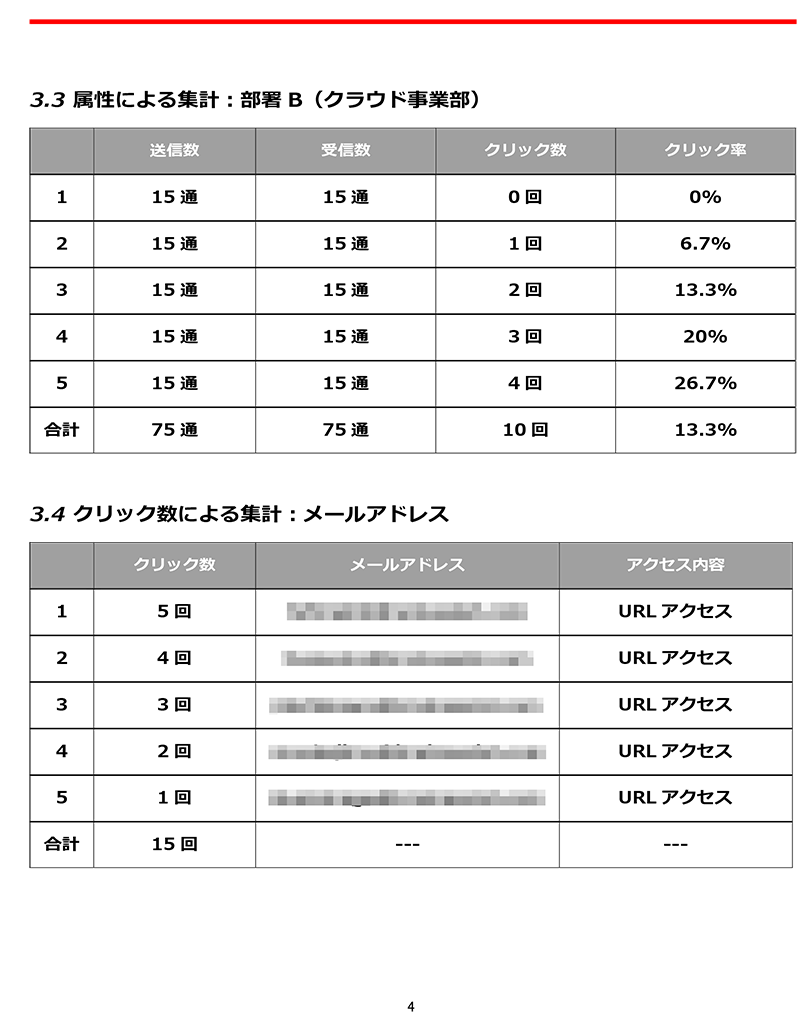

トレーニング用のメールを送付後、添付URLの閲覧者のリストをお送りします。

予め送付先メールアドレスに部署等の属性を付与することで、より詳しい解析も可能です。

※1日のメール送信件数の上限は、5000通までとなりますので、それ以上の場合は、複数日に分けて送信させて頂きますので、ご了承ください。

トレーニング用メールの例

レポートの例

標的型攻撃メール対策サービス「Attack Training」、今なら無料で体験できます。

お申し込みは下記ヒアリングシートをこちらにお送りください。

すべてアウトソーシングしたい方は、下記をご参照ください。

(1 いいね)

(1 いいね)